Microsoft ввела контроль учетных записей в Windows Vista таким образом, что это действовало на нервы многих пользователей системы из-за большого количества запросов, которыми подвергались пользователи операционной системы. Поведение UAC с тех пор улучшилось; количество запросов, которые пользователи получают при работе с компьютерной системой, значительно сократилось.

Поведение не слишком оптимизировано, хотя. Например, вы получаете запросы UAC, даже если вы вошли в систему с учетной записью администратора, которая может не понравиться опытным пользователям, которые знают, что они делают.

Что многие пользователи Windows не знают, так это то, что можно изменить поведение контроля учетных записей по умолчанию. Реестр Windows содержит два ключа, которые определяют поведение UAC для администраторов и обычных пользователей.

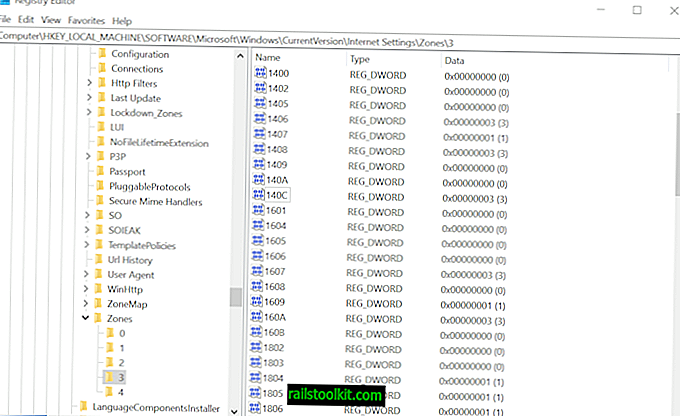

Сначала вам нужно открыть реестр Windows, чтобы проверить, как настроены ключи в вашей системе:

- Используйте Windows-R, чтобы открыть окно запуска в системе. Введите regedit и нажмите клавишу ввода, чтобы загрузить реестр. Вы получите приглашение UAC, которое вам необходимо принять.

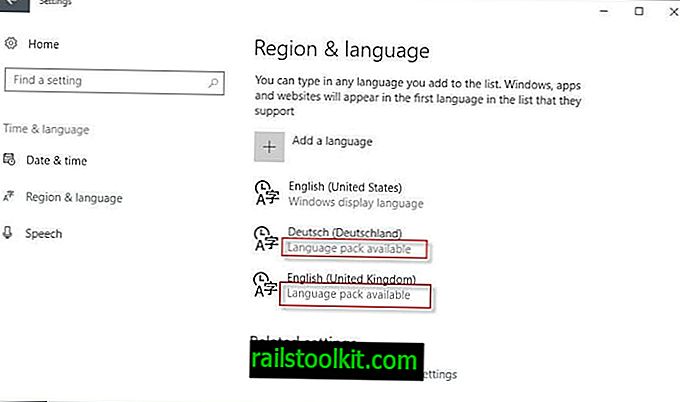

- Перейдите по следующему пути, используя структуру папок на боковой панели: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

Этот ключ определяет поведение контроля учетных записей для системных администраторов. Значение по умолчанию установлено как приглашение, но не требует ввода учетных данных. Вот все возможные значения:

- 0 : значение 0 позволяет администраторам выполнять операции, требующие повышения прав без согласия (что означает запросы) или учетных данных (то есть проверка подлинности).

- 1 : значение 1 требует, чтобы администратор вводил имя пользователя и пароль, когда операции требуют повышенных привилегий на защищенном рабочем столе.

- 2 : значение 2 отображает приглашение UAC, которое необходимо разрешить или запретить на защищенном рабочем столе. Аутентификация не требуется.

- 3 : значение 3 запрашивает учетные данные.

- 4 : значение 4 запрашивает согласие, отображая приглашение UAC.

- 5 : значение по умолчанию 5 запрашивает согласие для двоичных файлов, отличных от Windows.

ConsentPromptBehaviorUser

- 0 : значение 0 автоматически запрещает любую операцию, которая требует повышенных привилегий, если выполняется стандартными пользователями.

- 1 : значение 1 будет отображать запрос на ввод имени пользователя и пароля администратора для запуска операции с повышенными привилегиями на защищенном рабочем столе.

- 3 : значение по умолчанию 3 запрашивает учетные данные на защищенном рабочем столе.

Изменения должны вступить в силу немедленно. Например, вы можете установить поведение администратора на 0, чтобы не отображались подсказки, а поведение пользователя - на 0, чтобы они не запускали операции, требующие повышенных привилегий.

Дополнительные ключи доступны, вот краткий обзор их:

- EnableInstallerDetection имеет значение 1 во всех версиях Windows, кроме Enterprise, где установлено значение 0. Он определяет, запрашивает ли установка приложений повышение прав (0 отключено, 1 включено).

- PromptOnSecureDesktop определяет, будут ли отображаться приглашения UAC на безопасном рабочем столе (1, по умолчанию) или нет (0). Это избавляет от полноэкранного приглашения при отключении.

- FilterAdministratorToken по умолчанию отключен (0), но вместо этого можно установить значение (1), что потребует от пользователя одобрения операций, требующих повышения привилегий.

- EnableUIADesktopToggle отключен по умолчанию (0). Он определяет, могут ли приложения UIAccess запрашивать повышение прав без безопасного рабочего стола. Приложения UIAccess имеют цифровую подпись и запускаются только по защищенным путям (программные файлы, программные файлы (x86) и system32). Установка его в (1) активирует его.

- EnableSecureUIAPaths включен по умолчанию (1). Если отключено (0), разрешит выполнение приложений UIAccess из незащищенных мест.

- ValidateAdminCodeSignatures отключен по умолчанию (0). Когда включено (1), принудительно проверяет путь сертификации PKI для исполняемых файлов, прежде чем они будут разрешены для запуска.

- EnableLUA включен по умолчанию (1). Если отключено (0), отключит режим одобрения администратором и все связанные параметры политики UAC.

- EnableVirtualization включен (1) по умолчанию, который перенаправляет сбои записи приложения во время выполнения в определенные местоположения пользователей. Приложения, которые записывают данные в защищенные места, не будут работать, если отключены

Дополнительная информация о каждом параметре, а также соответствующие параметры групповой политики доступны на веб-сайте Microsoft Technet.