Пользователям Google Chrome в Windows рекомендуется отключить автоматическую загрузку в веб-браузере, чтобы защитить данные проверки подлинности от недавно обнаруженной новой угрозы.

Браузер Chrome на данный момент является самым популярным браузером на настольных устройствах. По умолчанию он настроен на автоматическую загрузку безопасных файлов в систему пользователя без запроса.

Любой загружаемый пользователями Chrome файл, который проходит проверку безопасного просмотра Google, автоматически попадает в каталог загрузки по умолчанию. Пользователи Chrome, которые хотят выбрать папку для загрузки вместо загрузки, должны изменить это поведение в параметрах.

Новая атака, подробно описанная на веб-сайте Защитного кода, сочетает в себе поведение автоматической загрузки Chrome с файлами командного файла оболочки Windows Explorer, которые имеют расширение .scf.

Формат устаревания - это простой текстовый файл, который содержит инструкции, обычно расположение значков и ограниченные команды. Что особенно интересно в этом формате, так это то, что он может загружать ресурсы с удаленного сервера.

Еще более проблематичным является тот факт, что Windows будет обрабатывать эти файлы, как только вы откроете каталог, в котором они хранятся, и что эти файлы появляются без расширения в проводнике Windows независимо от настроек. Это означает, что злоумышленники могут легко спрятать файл за замаскированным именем файла, например image.jpg.

Злоумышленники используют местоположение сервера SMB для значка. Затем происходит то, что сервер запрашивает аутентификацию, и система это обеспечивает. В то время как хеши паролей передаются, исследователи отмечают, что взлом этих паролей не должен длиться десятилетиями, если только они не являются сложными.

Что касается возможности взлома паролей, то это значительно улучшилось за последние несколько лет с помощью взлома на основе GPU. Тест NetHTLMv2 hashcat для одной карты Nvidia GTX 1080 составляет около 1600 МГц / с. Это 1, 6 миллиарда хэшей в секунду. Для 8-символьного пароля оснастки GPU из 4 таких карт могут проходить через целое пространство клавиш верхнего / нижнего алфавитно-цифрового + наиболее часто используемые специальные символы ( # $% &) менее чем за день. С сотнями миллионов утечек паролей, возникших в результате нескольких взломов за последние годы (LinkedIn, Myspace), взлом на основе правил в списках слов может дать удивительные результаты против сложных паролей с большей энтропией.

Ситуация еще хуже для пользователей на компьютерах с Windows 8 или 10, которые проходят проверку подлинности с помощью учетной записи Microsoft, поскольку эта учетная запись предоставит злоумышленнику доступ к онлайн-службам, таким как Outlook, OneDrive или Office365, если они используются пользователем. Существует также вероятность повторного использования пароля на сайтах, не принадлежащих Microsoft.

Антивирусные решения не помечают эти файлы прямо сейчас.

Вот как атака идет вниз

- Пользователь посещает веб-сайт, который либо загружает диск путем загрузки в пользовательскую систему, либо заставляет пользователя щелкнуть по специально подготовленному файлу SCF для его загрузки.

- Пользователь открывает каталог загрузки по умолчанию.

- Windows проверяет местоположение значка и отправляет данные аутентификации на SMB-сервер в хешированном формате.

- Атаки могут использовать списки паролей или атаки методом "грубой силы" для взлома пароля.

Как защитить вашу систему от этой атаки

Пользователи Chrome могут отключить автоматические загрузки в веб-браузере. Это предотвращает загрузку диска, а также может предотвратить случайную загрузку файлов.

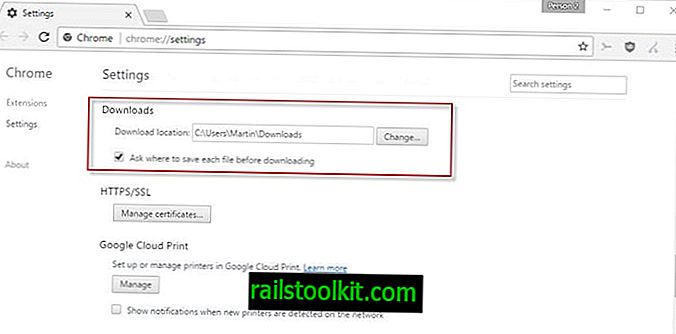

- Загрузите chrome: // settings / в адресную строку браузера.

- Прокрутите вниз и нажмите ссылку «Показать дополнительные настройки».

- Прокрутите вниз до раздела Загрузки.

- Проверьте предпочтение «Спросите, где сохранить каждый файл перед загрузкой».

Chrome будет запрашивать местоположение для загрузки при каждом запуске загрузки в браузере.

Предостережения

Хотя вы добавляете уровень защиты для обработки загрузок в Chrome, манипулируемые файлы SCF могут по-разному попадать в целевые системы.

Пользователи и администраторы могут заблокировать порты, используемые SMB-трафиком, в брандмауэре. У Microsoft есть руководство, которое вы можете использовать для этого. Компания предлагает заблокировать связь из и в Интернет с портами SMB 137, 138, 139 и 445.

Однако блокировка этих портов может повлиять на другие службы Windows, такие как служба факсов, диспетчер очереди печати, сетевой вход в систему или общий доступ к файлам и принтерам.

Теперь вы : Как вы защищаете свои машины от угроз SMB / SCF?